اياك ان تقول انا مخترق اذا لم تكن تمتلك اي من المعلومات الاتية !!

"هذا المقال موثق في المصادر و المعلومات التي تحويه ولا تغطي جميع متطلبات الاختراق"

عزيزي القارئ هذا المقال يقدم اهم نقاط الاختراق اولها المخترق لا يشارك عامة الناس انه مخترق "سواء كان من ذو القبعة السوداء او البيضاء او خليطهما ".

"بسم الله نبدأ"

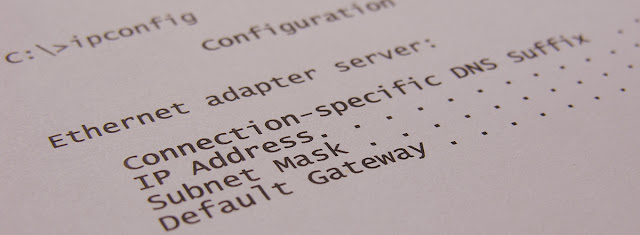

يجب عليك بعناية ان تتمكن من معرقة كيفية تبادل الاتصال ونقل البيانات يمكنك زيارة المصدر التالي: TCP-IP Protocols

بروتوكول التحكم بالنقل TCP (بروتوكول التحكم بالإرسال) هو بروتوكول شبكة هام، يستخدم في إرسال البيانات عبر الشبكات، والبروتوكول في سياق الشبكات، هو مجموعة من القواعد والإجراءات التي تحكم كيفية تنفيذ نقل البيانات بحيث يقوم كل شخص في العالم كله، بغض النظر عن الموقع أو البرامج أو الأجهزة المستخدمة، بالشيء نفسه[1].

استنشاق الحزمة هو عملية التقاط الحزم. بشكل عام ، يتم استنشاق حزم شبكة الكمبيوتر. قد يبدو استنشاق الحزمة بسيطًا جدًا ولكنه في الواقع يوفر الكثير من التعقيد المتعلق بالبروتوكولات ووسائط الشبكة ف اذا امتلكت القدرة على تحليل هذا شاشة المخرجات ف انت تملك المعرفية الكافية كي

تكون مخترق.

Packet Analysis:

استنشاق الحزمة هو عملية التقاط كل حزمة يتم إرسالها عبر الشبكة وتحليل محتواها. في معظم الأحيان ، يتم استخدام استنشاق الحزمة لاستكشاف مشكلات الشبكة أو لجمع إحصائيات الشبكة. يُسمى البرنامج أو الجهاز المستخدم لالتقاط بيانات الحزم packet sniffer أو محلل الحزمة أو الشم الشمعي أو ببساطة محلل الشبكة.

يعد إنشاء الحزم فن إنشاء حزمة وفقًا لمتطلبات مختلفة لتنفيذ الهجمات واستغلال الثغرات الأمنية في الشبكة. يستخدم بشكل أساسي لاختراق بنية الشبكة, هناك العديد من أدوات تقييم الثغرات الأمنية المستخدمة لصياغة هذه الحزم. نظرًا لأن العملة تحتوي على وجهين ، فيمكن للمتسللين استخدام هذه الأدوات للعثور على نقاط الضعف في النظام المستهدف. الصياغة متقدمة تقنيًا ونوع معقد من استغلال الثغرات ، ومن الصعب اكتشافها وتشخيصها..

هو برنامج يمكّن المستخدم من إرسال حزم الشبكة وتشخيصها وتشريحها وتزويرها. تتيح هذه الإمكانية إنشاء الأدوات التي يمكنها فحص الشبكات أو مسحها أو مهاجمتها.

وبعبارة أخرى ، هو برنامج قوي لمعالجة الحزم التفاعلية.

إنه قادر على صياغة أو فك تشفير حزم عدد كبير من البروتوكولات ، وإرسالها على السلك ، والتقاطها ، وطلبات المطابقة والردود ، وغير ذلك الكثير. بإمكان التعامل بسهولة مع معظم المهام الكلاسيكية مثل المسح أو التتبع أو الاختبار أو اختبار الوحدة أو الهجمات أو اكتشاف الشبكة. حتى بعض أجزاء.

Scanning:

هذه هي اهم نقاط تدفق المسح الشبكي يمكنك ان تبحث عنها,بعد اتقانها و فهمها جيدا يمكنك ان تنتقل الى اخر مرحلة وتكون تمكنت من الاختراق .

DDOS:

⦁ من اكثر الهجمات المزعجة و فعالة جدا.

⦁ تزداد يوميا بشكل رهيب.

⦁ لا يمكن القضاء على احتمال وقوع هجمات دوس تماما.

⦁ يمكن الحفاظ على دفاعات جيدة من خلال تصميم فعال ونظام حفظ يوثق ما يصل إلى التاريخ.

تعد هجومًا موسعًا برفض الخدمة حيث يتم استخدام أنظمة مخترقة للتسبب في فشل الخادم أو الخدمة أو الشبكة المستهدفة عن طريق غمر الهدف أو البنية التحتية الداعمة له مع تدفق بيانات الإنترنت المتزامنة. عادةً ما يستخدم المهاجمون أنظمة الكمبيوتر المصابة سابقًا مثل الخوادم الأخرى أو أجهزة الكمبيوتر المنزلية أو أجهزة إنترنت الأشياء, لتحقيق حجم هجوم أعلى بكثير مما هو ممكن مع اتصال شبكة مصدر واحد.

بالإضافة إلى ذلك ، قد تستغل بعض الهجمات الثغرات الأمنية أو الميزات غير الآمنة لإعادة توجيه الردود على الاستفسارات لتضخيم الهجوم.

|

المصادر :

تقديم :يزن وليد عبدالرحمن

ليست هناك تعليقات:

إرسال تعليق