عملية البرلمان - Operation Parliament

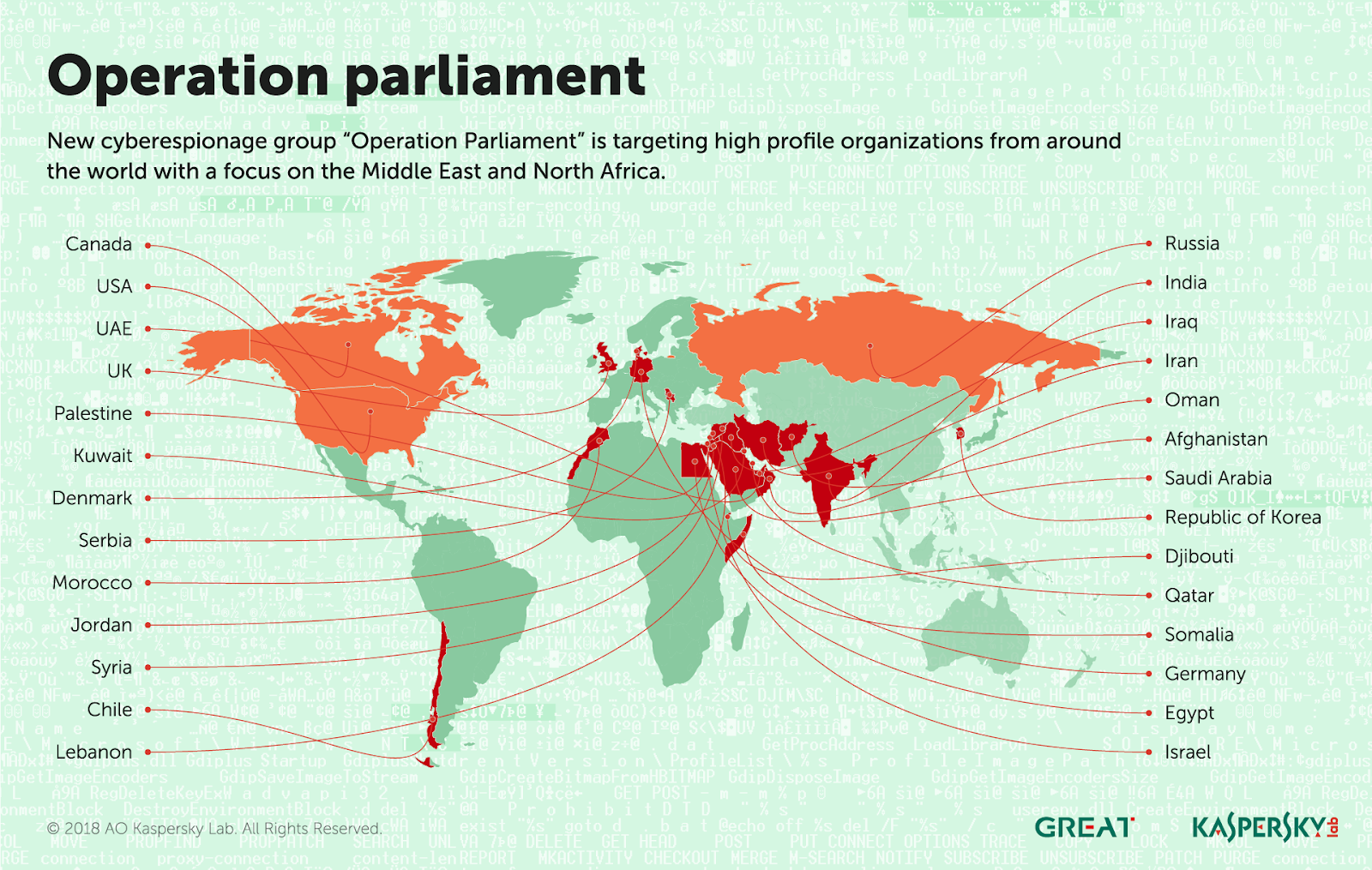

عمليات تصيد وأختراق ممنهجمة ذات طابع سياسي تستهدف كيانات رفيعة المستوى مثل البرلمانات ومجالس الشيوخ ومكاتب الدولة العليا والمسؤولين وعلماء وسياسيين والوكالات العسكرية والاستخباراتية والوزارات ووسائل الإعلام ومراكز الأبحاث واللجان الانتخابية والشركات التجارية الكبرى وغيرها أستهدف المهاجمين قرابة الـ 28 دولة حول العالم وتمركزت عملية الاستهداف في الشرق الاوسط وبالأخص "دولة فلسطين" بهدف الوصول إلى الهيئات التشريعية والتنفيذية والقضائية العليا في جميع أنحاء العالم.

وتم رصد الضحايا في فلسطين ومصر والأردن والإمارات العربية المتحدة والمملكة العربية السعودية وجيبوتي وقطر ولبنان وتشيلي والصومال والعراق والمغرب وسوريا والهند وإيران وكندا والولايات المتحدة الأمريكية والمملكة المتحدة وألمانيا وفي الاراضي التابعة للكيان الصهيوني وأفغانستان وصربيا وروسيا وعمان والكويت وكوريا الجنوبية والدنمارك.

تختلف الاجهزة التي أستهدفت من أنظمة سطح المكتب أو الكمبيوتر المحمول الشخصية إلى خوادم كبيرة بأدوار وحدة تحكم أو ما شابه ذلك. وتختلف طبيعة الوزارات المستهدفة ، بما في ذلك المسؤولين عن الاتصالات، والصحة، والطاقة، والعدالة، والمالية. وعلى ما يبدو أن المهاجمين على علم جيد باهدافهم ولديهم قواعد بيانات سابقة عن ضحاياهم وخبراتهم ومهاراتهم السيبرانية لذلك تم أستهداف الاضعف منهم.

ومن خلال التقرير على ما يبدو أن عملية الاستهداف كانت تتمركز بشكل اكبر في قطاع غزة بسبب أن الوثائق التي أستخدمت للأحتيال تتمحور بأمور حول القطاع

Abstract #Malware

كان هدف البرمجية االخبيثة الوصول الى #CMD & #PowerShell لتنفيذ أوامر عن بعد على أجهزة الضحايا وارسال المعلومات لـ C&C وكانت عملية أرسال الأوامر من و الى الـ C&C الى أجهزة الـ #Victims تتم بشكل مشفر وتم تشفير أجزاء البرمجية الخبيثة لمنع تعقبها لأطول فتره ممكنة

Technical details

شوهدت البرمجيات الخبيثة لأول مرة محملة بـ VMProtect؛ عند فك الحزم للعينه لم تظهر أي أوجه تشابه مع البرامج الضارة المعروفة سابقًا.

تم تشفير جميع القيم والإعدادات.ومن خلال تحليل السلوك تم تحديد وظيفة تتيح اتصال #HTTP مع خادم C&C وتستدعي "processcreate"

تم تشفير ملفات التكوين باستخدام ترميز #3DES و #Base64. يتم أيضًا تشفير البيانات المرسلة إلى خادم C & C باستخدام 3DES و Base64.

تبدأ البرامج الضارة بالاتصال بخادم C & C عن طريق إرسال معلومات أساسية حول الجهاز المصاب. ثم يقوم الخادم C & C بالرد

توفر البرمجيات الخبيثة بشكل أساسي محطة CMD / PowerShell لتحكم عن بعد للمهاجمين ، مما يمكنهم من تنفيذ البرامج

|

| قائمة جهات الاتصال من العاملين في وسائل الإعلام |

|

| ملف تصيد يخص مشكلة الرواتب في قطاع غزة تقرير توضيح (عن مرتبات موظفي غزة |

ليست هناك تعليقات:

إرسال تعليق